Netzwerksicherheit, was ist das?

Die Netzwerksicherheit kombiniert mehrere Verteidigungsebenen am Netzwerk-Edge und im Netzwerk. Dabei unterteilt sich eine Netzwerksicherheit in mehrere Ebenen. Jede dieser Ebenen implementiert Richtlinien und Kontrollen und nur autorisierte Benutzer halten auf diese Ebenen Zugriff. Angreifer hingegen werden davon abgehalten Exploits und Bedrohungen in Umlauf zu bringen.

Vorsorge ist besser als Nachsorge

Grundsätzlich ist es besser im Vorhinein ein sicheres Netzwerk aufzubauen, als nach einem Angriffsversuch oder sogar gelungenen Angriff den Schaden zu beseitigen. Unabhängig davon, ob es sich um ein kleines oder großes Unternehmen handelt. Die Sicherheit aller Daten im Unternehmen sollte an erster Stelle stehen!

Mit diesen 10 Tipps schützt Du Dein Unternehmen vor Angriffen:

- Korrekte Benutzerrechte für den richtigen Task definieren

- Dateien nur von vertrauenswürdigen Websites downloaden

- Überprüfung der Netzwerkfreigaben

- Überprüfung der Netzwerkverbindung

- Standard-IP-Bereich für das Netzwerk ändern

- Regelmäßige Überprüfung der offenen Ports im Netzwerk und nicht verwendetet Ports blockieren

- Eintrittspunkte regelmäßig überprüfen

- Eventuell kritische Systeme in ein anderes Netzwerk setzen

- Neue Software in einem virtuellen Netzwerk testen

- Deaktivieren von nicht benutzen USB-Ports

Sicherheitslücken bekannter Onlineshop-Systeme

Hin und wieder schaffen es Angreifer durch die vielen Sicherheitsvorkehrungen bekannter Onlineshop-Software-Anbieter durchzudringen und auf sensible Daten der Kunden zuzugreifen. Damit dies nicht passiert müssen Mitarbeiter regelmäßig geschult sowie Softwares upgedatet werden.

WordPress Sicherheitslücke

WordPress, ein freies Content-Management-System (CMS), wurde 2003 von Metthew Mullenweg als Software für Weblogs programmiert. WordPress wird als Open-Source-Projekt permanent weiterentwickelt und ist mit einem Anteil von ca. 39 % das am weitesten verbreitetste CMS-System zum Betrieb von Websites.

Obwohl es schon so lange am Markt etabliert ist, gibt es immer wieder Schwachstellen, die von Hackern ausgenutzt werden. Sicherheitsforscher von Imperva machen seit November 2019 das aktive Botnet KashmirBlack für zahlreiche Angriffe auf Websites bzw. deren CMS-Systeme wie unter anderem WordPress, aber auch Drupal und Joomla verantwortlich. Dabei infiziert die Kampagne Server mit Malware, um Kryptowährungen zu schürfen.

Eine andere aktuelle WordPress Sicherheitslücke ist das Ultimate Member Plug-in. Mit vergleichsweise wenig Aufwand konnten Angreifer sich zum Admin einer WordPress-Seite machen. In dieser Position können sie die volle Kontrolle über eine Website erlangen. In der Version 2.1.12 haben die Entwickler die Sicherheitslücke bereits geschlossen.

Damit WordPress so sicher wie möglich ist, empfiehlt der Hersteller stets auf die neuste Version zu aktualisieren. Denn nur so greifen die Sicherheits- und Wartungs-Releases und können Fehler behoben werden, damit es zu keiner Bedrohung des Netzwerkes kommen kann.

Shopware Sicherheitslücke

Shopware ist ein in Deutschland entwickeltes modulares Online-Shopsystem. Seit 2004 wird es als eine Open-Source-Software sowie in diversen kommerziellen Editionen angeboten. Bei Shopware 5 handelt es sich um ein reines Shopsystem mit CMS-Funktionalitäten. Seit Mai 2019 gibt es die neue Shopware 6 Version, welche einen API-First-Ansatz verfolgt, damit auch Headless-Commerce mit dieser Software umsetzbar ist.

Einen großen Sicherheitsvorfall hat es auf Shopware noch nicht gegeben, da Shopware vorwiegend im deutschsprachigen Raum zu finden ist. Trotzdem bringen die Entwickler von Shopware 5 und 6 laufend Sicherheitsupdates herraus und gewährleisten damit neben den gewohnten Fehlerkorrekturen und Optimierungen auch die Schließung von Sicherheitslücken diverser Bedrohungsstufen. Ebenfalls empfiehlt der Hersteller laufend auf die aktuelle Version upzudaten, um die beste Netzwerksicherheit zu gewährleisten.

Magento Sicherheitslücke

Magento ist eine Onlineshop-Software und wurde erstmals 2008 als Open-Source-E-Commerce-Plattform veröffentlicht, seit 2018 gehört Magento zur Adobe Inc. Laut einer Studie von W3Techs zählt Magento zu dem meist verwendeten Onlineshopsoftwares weltweit.

Seit Juni dieses Jahres gibt es keinen Support mehr für alle Magento 1 Versionen seitens Hersteller. Angreifer nutzten diese Magento-Sicherheitslücke aus, um auf Shop-Websites schadhafte Codes zu schmuggeln, um die Zahlungsinformationen der Käufer abzugreifen. Die Mehrzahl der attackierten Shops waren zuvor keine Opfer von Hacker-Angriffen, so Sicherheitsexperten von Sansec.

Der Hersteller empfiehlt deshalb zügig auf Magento 2 upzudaten, um laufend neue Sicherheitsupdates zu erhalten, um solche Angriffe vorzubeugen.

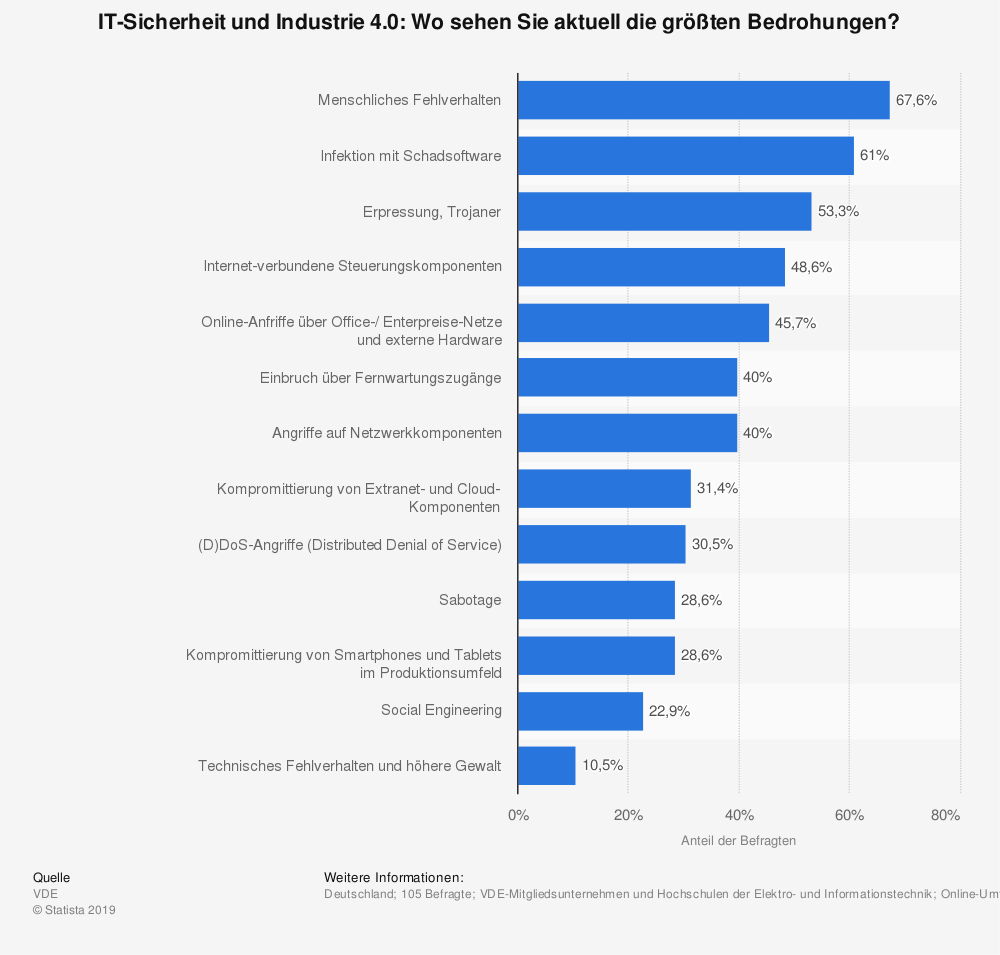

IT-Sicherheit in Unternehmen

„Bei IT-Sicherheit kommt es vor allem auf den Menschen an. Es müssen zwar technische Vorkehrungen getroffen werden – sie allein können die Unternehmens-IT aber nicht hinreichend vor Sicherheitslücken schützen. Entscheidend ist die Sensibilisierung der Mitarbeiter und Mitarbeiterinnen“, so das deutsche Bundesministerium für Wirtschaft und Energie.

Vor allem kleine und mittlere Unternehmen verfügen oftmals nicht über Beschäftigte mit ausgeprägtem IT-Kenntnissen oder gar IT-Fachleute. Fehler sind daher vorprogrammiert. Als Basis für jegliche Netzwerksicherheit in Unternehmen wird daher empfohlen folgende Schritte zu beachten:

1. Das Risiko abschätzen

2. MitarbeiterInnen schulen

3. Firewalls installieren, Passwörter generieren lassen und Verschlüsselungen einsetzen

4. Regeln und Notfallpläne im Sicherheitskonzept dokumentieren

Für einen sicheren Webshop ist es essenziell diese Richtlinien zur IT-Sicherheit in Unternehmen zu befolgen. Zwar können damit keine Sicherheitslücken bei Softwares oder Plug-ins ausgeschlossen werden, doch kann ein zu einfaches Passwort nicht der Grund sein, weshalb Angreifer Deinen Onlineshop hacken.

Intel Sicherheitslücke

Nicht nur Shopsysteme sind von Angreifern betroffen, Forscher haben erst kürzlich eine Sicherheitslücke bei Intel-Prozessoren entdeckt. Anhand eines Einfallstors der Funktion „Running Average Power Limit“ (RAPL) lassen sich, mit einigem Aufwand, geheime Schlüssel für kryptische Algorithmen wie AES enttarnen. Möglich ist das Ganze trotz eines vermeintlich sicheren Trusted Executive Envirionment (TEE), welches Intels Software Guard Extrensions (SGX) einrichtet. Genannt wird die Sicherheitslücke Platypus (DE: Schnabeltier), das steht für „Power Leakage Attacks: Targeting Your Protected User Secrets“.

Experten raten dazu, schnell die jeweiligen BIOS- und System-Updates einzuspielen. Die bereits veröffentlichten Microcode-Updates von Intel sorgen dafür, dass die Messungen weniger genau sind, wenn ein CPU-Kern SGX-Befehle verarbeitet.